※해당 시험의 출처는 인사혁신처 사이버국가 고시 센터(https://www.gosi.kr/)에 있습니다.

사용 시 출처를 꼭 표기해주시기 바랍니다.

1Biba 보안 모델에 대한 설명으로 옳은 것은?

2IT 재해복구체계 수립 시, 업무영향분석(BIA: Business Impact Analysis) 과정에서 고려하는 항목이 아닌 것은?

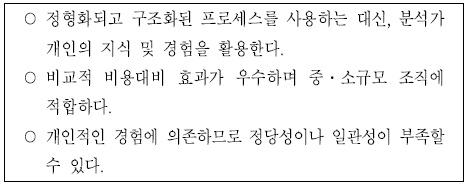

3다음에서 설명하는 위험 분석 접근 방법은?

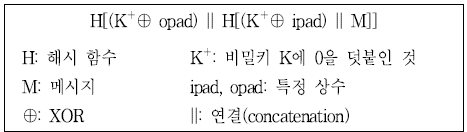

4다음 수식에 의해 산출되는 것은?

5『정보보호 및 개인정보보호 관리체계(ISMS-P)의 인증 등에 관한 고시』상의 인증심사 기준 중, ‘개인정보 처리 단계별 요구사항’에 포함되지 않는 것은?

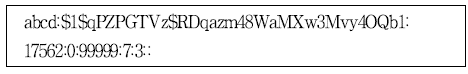

6다음 리눅스 /etc/shadow 파일 항목에 대한 설명으로 옳지 않은 것은?

7『개인정보 보호법』상 개인정보처리자가 정보주체 또는 제3자의 이익을 부당하게 침해할 우려가 있을 때를 제외하고 개인정보를 목적 외의 용도로 이용하거나 이를 제3자에게 제공할 수 있는 경우에 해당하지 않는 것은?

8『전자정부 SW 개발  운영자를 위한 소프트웨어 개발보안 가이드』상 분석

운영자를 위한 소프트웨어 개발보안 가이드』상 분석  설계 단계 보안요구항목과 그에 대한 설명으로 옳지 않은 것은?

설계 단계 보안요구항목과 그에 대한 설명으로 옳지 않은 것은?

9두 소수, p=13, q=11을 사용하는 RSA 시스템에서 키값 (e, d)로 사용할 수 있는 쌍은?

10암호 화폐인 비트코인이 채택한 블록체인의 블록 헤더에 포함되는 구성 요소가 아닌 것은?

11다음에서 설명하는 해시 함수(H)의 특성은?

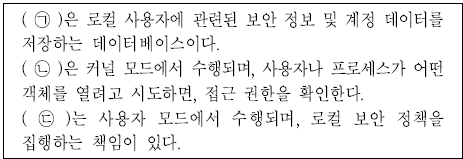

12㉠~㉢에 들어갈 윈도우 운영체제 보안 컴포넌트를 모두 바르게 제시한 것은?

13다음의 블록암호 운용모드 중, 암호 과정에서는 암호화 함수 E를, 복호 과정에서는 E와 다른 복호화 함수 D를 필요로 하는 것만을 모두 고르면?

14『개인정보 보호법』상 ‘정보주체의 권리 보장’에 대한 설명으로 옳지 않은 것은?

15패스워드를 이용해서 원격 사용자를 인증하는 경우, 호스트는 비표(nonce)라는 일회성 임의 숫자 r를 생성하고 이와 함께 두 함수 h()와 f()를 사용자에게 제시한다. 사용자는 이에 대한 응답으로 f(r', h(P'))를 반환한다. 호스트는 r'=r, h(P')=h(사용자 패스워드)의 여부를 판단하여 인증을 완료한다. 이때, r를 사용하는 것은 어떤 공격에 대비하기 위한 것인가?

16HTTP 버전 1.1에 대한 설명으로 옳지 않은 것은?

17서버가 응용 메시지를 여러 개의 TCP 세그먼트로 나누어 클라이언트에게 전송하는 경우, TCP의 동작에 대한 설명으로 옳은 것은?

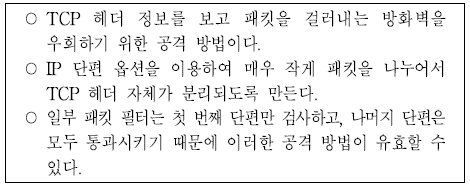

18다음에서 설명하는 네트워크 기반 공격 방법은?

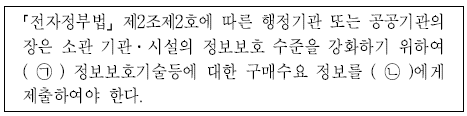

19다음은 『정보보호산업의 진흥에 관한 법률』상 정보보호산업의 활성화를 위한 구매수요정보의 제공에 관한 조항의 일부이다. ㉠, ㉡에 들어갈 용어를 바르게 연결한 것은?